Après le piratage : comment se protéger des attaques par force brute

La Suisse a été victime d'une attaque par force brute. La Confédération a réagi et mis en ligne un outil qui vous permet de savoir si votre compte a été touché. Comme l'attaque vise les mots de passe, nous allons nous pencher sur les mots de passe et les stratégies.

La Centrale d'enregistrement et d'analyse pour la sûreté de l'information Melani avertit : Une attaque de grande envergure a été enregistrée en Suisse. Les pirates ont lancé une attaque par force brute sur un serveur en Suisse et ont compromis 21 000 noms d'utilisateur et mots de passe.

Je profite de l'occasion pour vous expliquer le concept de l'attaque par force brute et, à la fin, vous donner des conseils sur la manière dont vous pouvez aider à ce que de telles attaques soient le plus possible inefficaces.

Qu'est-ce qu'une attaque par force brute ?

Les attaques par force brute sont des attaques qui font essentiellement - et de manière un peu simplifiée - ce qui suit :

- Accède au formulaire de connexion du site

- Entre une adresse e-mail comme identifiant

- Teste mot de passe sur mot de passe, en suivant un dictionnaire

- Le serveur répond soit par "mot de passe incorrect", soit par "connexion réussie"

- Si la réponse est "mot de passe incorrect", le pirate essaie le mot suivant dans le dictionnaire

Le dictionnaire utilisé dans une telle attaque ne doit pas nécessairement ressembler à un dictionnaire, car les pirates connaissent des mots de passe tels que "eCSD,827c" et tentent naturellement de casser des comptes avec de telles monstruosités. C'est pourquoi l'attaque commence par "a", se poursuit par "aa" et se termine par "99999999". Attention, nous sommes toujours en train de simplifier ici. Dans Regular Expression - une abstraction de chaînes de caractères incroyablement pratique et lisible par une machine - un dictionnaire peut ressembler à quelque chose comme ceci :

Mise à jour : L'utilisateur YouShook a trouvé ce qui me gênait. J'ai adapté le RegEx. Merci, YouShook.

[a-zA-Z0-9\w]{6,8}Ça devrait coller. Si ce n'est pas le cas, merci de me laisser un commentaire avec le RegEx correct. Plus je regarde cette partie, moins [\w] semble être correct.

Traduit, le RegEx est le suivant :

- [a-zA-Z] : Tout l'alphabet, aussi bien les majuscules que les minuscules

- [0-9] : Tous les chiffres

- [\w] : Tous les signes de ponctuation

- {6,8} : Entre six et huit caractères, car cela n'a pas de sens de tester des mots de passe plus courts

Le RegEx ne teste pas seulement des chaînes de caractères spéciaux, mais aussi des mots. Donc si votre mot de passe est "digitec1", c'est inclus dans le RegEx, car le RegEx ne fait pas de distinction entre les mots humains et les chaînes de caractères aléatoires.

La plupart du temps, un bot de force brute procède selon une liste d'adresses e-mail achetées en ligne ou d'autres noms de connexion et essaie son dictionnaire par compte.

- hans.muster@example.org/aaaaaa

- hans.muster@example.org/aaaaaaa

- hans.muster@example.org/aaaaaaaa

- ...

Selon la puissance de calcul du bot et la latence dans la cible, une telle attaque peut se terminer en quelques minutes ou durer plusieurs heures.

Il existe cependant des variantes d'une attaque par force brute. Celle décrite ci-dessus est la plus simple, mais aussi la plus complexe. Les hackers sont cependant paresseux et exploitent souvent les statistiques. Wikipedia tient une liste des mots de passe les plus utilisés, établie après analyse des piratages ayant entraîné des fuites de données significatives.

Une troisième variante consiste pour les pirates à acheter une liste de noms d'utilisateur et de mots de passe provenant d'un autre piratage, puis à appliquer ces combinaisons nom d'utilisateur/mot de passe, c'est-à-dire les credentials, à un site. Cette attaque peut être très efficace, car de nombreux utilisateurs ont la fâcheuse habitude d'utiliser le même mot de passe et le même login pour plusieurs sites et également comme accès à leur carte de crédit. Il est donc possible que les identifiants du site A fonctionnent également sur le site B.

Après avoir lu le rapport de Melani, je soupçonne que la troisième variante a été utilisée lors de l'attaque. Ce n'est pas explicitement écrit, mais en lisant entre les lignes, cela semble être le cas. Plus important encore, leur outil de contrôle indique que Melani est en possession de la liste utilisée par les attaquants

.

Que puis-je faire?

Melani a réagi rapidement et a mis en ligne un outil de vérification qui permet de vérifier les adresses e-mail et les noms de connexion des comptes concernés. Cependant, comme l'outil de vérification est actuellement très populaire auprès des utilisateurs, il est possible que le serveur tombe en panne. L'alternative la plus complète à l'outil de vérification fédéral est sans doute HaveIBeenPwned du chercheur en sécurité Troy Hunt.

Oui, mais mon mot de passe est déjà "eCSD,827c" et ce n'est pas sûr?!

Les mots de passe sont un thème douloureux dont on n'aura probablement pas fini de parler de sitôt. Vous et moi connaissons des politiques de mot de passe comme celles qui suivent.

- Au moins huit caractères

- Au moins un chiffre, le 1 étant déconseillé

- Au moins un caractère spécial

En RegEx, cela ressemble d'ailleurs à ceci.

[a-zA-Z0-9\w]{8,}A la fin, vous avez quelque chose comme eCSD,827c comme mot de passe sécurisé. Ou quelque chose comme "d!gItec1". Les deux fonctionnent, mais sont plus pratiques pour les machines que pour les humains. Car se souvenir de quelque chose comme ça est difficile. La pensée "c'est digitec1, mais le premier i est un ! et le second est grand" n'est pas très intuitive. Je vais donc vous proposer une solution alternative qui, en soi, fonctionne plutôt bien.

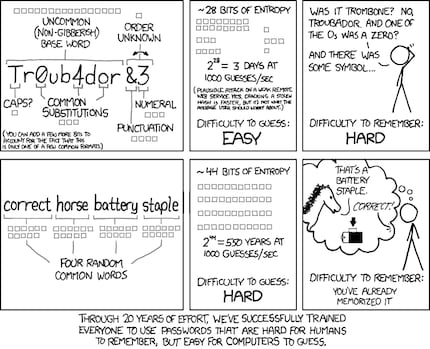

Il s'agit de ce que l'on appelle le mot de passe xkcd, du nom d'un numéro du webcomic xkcd.

La théorie derrière le mot de passe est simple :

- Prenez trois ou quatre mots lisibles par l'homme et enchaînez-les

- Prenez un chiffre comme séparateur ou un caractère spécial

- Ajoute quelque chose à la fin, soit un séparateur, soit un chiffre

A la fin, vous avez un mot de passe du type "chat_perdu_Londres5". Assez long, vous l'avez déjà mémorisé et le seul élément abstrait est le chiffre à la fin. Et un 5, c'est facile à retenir. Le mot de passe est long de 23 caractères, donc une attaque commençant par huit caractères passera tôt ou tard devant le chat perplexe, mais cela durera très, très longtemps.

Mais cela ne résout toujours pas le problème de "plusieurs sites, un seul mot de passe".

"Je ne veux pas avoir à me souvenir d'une centaine de mots de passe !"

Il est compréhensible qu'il soit fastidieux de devoir se souvenir de plusieurs mots de passe. Pour cela, il existe des gestionnaires de mots de passe comme KeePass - le chercheur en sécurité Veit Hailperin a étudié le programme - ou, pour ceux qui le préfèrent sous forme de plug-in de navigateur, LastPass.

Lastpass a été confronté il y a quelques mois à une fuite de sécurité, découverte par le chercheur de Google Tavis Ormandy, mais semble maintenant avoir maîtrisé le problème. Le coût de la version premium de LastPass est de 22,75 francs par an. Le prix est également controversé, puisque LastPass était jusqu'à récemment à 11,37 francs.

Avec les deux gestionnaires, il est possible d'attribuer et de stocker des mots de passe sans que vous ne voyiez jamais le mot de passe. Je trouve cela un peu effrayant, mais cela fonctionne bien.

Si vous voulez quand même utiliser le même mot de passe partout, Melani recommande les mesures suivantes :

- Changer le mot de passe de tous les comptes en ligne liés à l'adresse électronique concernée (compte de messagerie, boutiques en ligne, e-banking, médias sociaux, etc.).

Utilisez un mot de passe distinct pour chaque service Internet/portail en ligne.

- Activez l'authentification à 2 facteurs chaque fois que cela est possible.

- Au cours des prochaines semaines, vérifiez tous les types de relevés de compte, de débits iTunes, etc. Si vous constatez des irrégularités, contactez immédiatement votre banque ou la société concernée.

- Informez toutes les personnes figurant dans vos contacts e-mail qu'elles doivent être prudentes lorsqu'elles reçoivent des e-mails de votre expéditeur et qu'elles doivent vous demander des précisions en cas de doute.

Voilà, c'est fait. Maintenant, c'est ton tour. Je t'ai beaucoup parlé ici d'une attaque par force brute et de la manière de s'en défendre. C'est à vous de faire en sorte que vous ne soyez pas touché.

Journaliste. Auteur. Hackers. Je suis un conteur d'histoires à la recherche de limites, de secrets et de tabous. Je documente le monde noir sur blanc. Non pas parce que je peux, mais parce que je ne peux pas m'en empêcher.

Des informations intéressantes sur le monde des produits, un aperçu des coulisses des fabricants et des portraits de personnalités intéressantes.

Tout afficher