En coulisse

Sur les traces des e-mails de phishing digitec

par Dominik Bärlocher

L’e-mail indésirable envoyé par les phisher est analysé. Nous vous expliquons la fonction de ce dernier et comment vous en débarrasser.

Après avoir appris que des e-mails de phishing, avec pour expéditeur digitec, étaient en circulation, nous avons averti nos utilisateurs et nous sommes mis à la recherche d’indices.

Alors que d’autres se sont reposés durant le week-end, l’équipe de Christian Margadant, Head of Technics chez Digitec Galaxus AG a décodé et analysé l’e-mail mal veillant. «Nous avons trouvé ce que le code veut faire à votre ordinateur», dit-il.

Lors de l’analyse du programme malveillant, Margadant a observé la plus grande prudence. Car s’il venait à appliquer le code par erreur, cela pourrait avoir de graves répercutions sur l’ensemble du réseau de Digitec Galaxus AG. Au début d’une analyse, il faut toujours s’attendre au pire: données effacées, fichiers chiffrés et autres. «J’ai regardé le code sur un ordinateur portable qui n’est ni connecté à Internet ni au réseau», précise-t-il. Par ailleurs il ne contient pas de données personnelles; il serait dommage de les perdre – ce qui est tout autre chez de nombreux ordinateurs de nos clients. «Dans le pire des cas, j’aurais tout simplement remis l’ordinateur à zéro et le problème du logiciel malveillant aurait été réglé.»

Il n’a pas eu besoin de l’ordinateur portable isolé longtemps. Il a rapidement compris que son ordinateur était sûr tant qu’il décodait le code dans un environnement sauf et isolé. Il n’a pas utilisé d’outils spéciaux: «Firefox, Developer Console et quelques sites Internet; c’est tout. Quand on analyse un code malveillant, il faut bien veiller à l’enregistrer dans un dossier qui ne peut pas être accidentellement exécuté. Donc pas en fichier JavaScript, mais en fichier texte normal.»

Le code malveillant envoyé avec les e-mails suit un schéma simple. Comme un document Word est utilisé comme plateforme de départ, le code doit débuter facilement avant de pouvoir exécuter des fonctions complexes. Cette partie complexe est cryptée, mais peut facilement être décodée. «Quelque part dans le code est cachée une fonction qui transmet tous les caractères utilisés au décodage», ajoute Margadant, «dès que cette dernière est détectée, je peux l’utiliser contre le programme malveillant et décoder le code.»

Margadant a de la chance avec la première partie du décodage. Il ne trouve pas seulement d’autres blocs codés, mais également des parties en texte non crypté qu’il pouvait lire. Encore mieux: «Le code est bien commenté donc je peux simplement lire ce que fait la partie non codée.» Voici un indice qui montre que ce n’est pas un professionnel qui était à l’œuvre: le commentaire a facilité la tâche d’un Script Kiddie (quelqu’un utilisant un logiciel préprogrammé) pour créer et adapter le code. Cependant les autres parties codées du code indiquent un travail professionnel.

Maintenant que le code entier est décodé, nous pouvons vous dire ce que le logiciel malveillant fait exactement.

D’abord la bonne nouvelle: vos données ne sont ni supprimées ni codées. La mauvaise: votre argent n’est plus en sécurité. Mais une chose après l’autre.

Dans un premier temps, le malware prépare le terrain pour des opérations plus complexes.

Ces étapes en soi ne sont pas nuisibles, mais offrent un terrain idéal pour d’autres logiciels malveillants. Ce sont surtout les certificats qui sont importants pour la suite des opérations.

Dans un second pas, des téléchargements sont exécutés. Aucun des programmes téléchargés n’est malveillant ou mauvais en soi. Au contraire. Dans certains coins du monde, ils font partie de la survie numérique.

Ensuite, le malware lance TorBrowser et Proxifier. Pour que ces derniers fonctionnent toujours en arrière-plan, ils sont désignés comme des tâches planifiées. Ces procédés en arrière-plan sont camouflés.

Pour la première fois, on voit ce que ce logiciel fait vraiment. Car Proxifier est muni d’un profil qui transmet les demandes de certains sites Internet via une route contrôlée par des tiers. Ces sites sont:

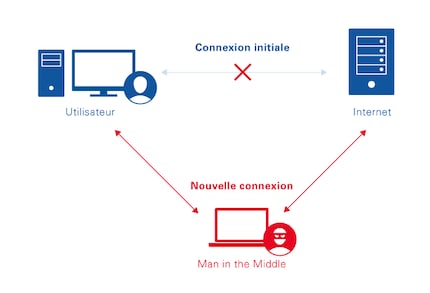

Avec cette liste de banques, nous pouvons déduire que seuls les clients de banques suisses et autrichiennes sont concernés. Ce qui signifie aussi que les agresseurs savent exactement qui attaquer. Ce script ne devrait être diffusé qu’en Suisse et en Autriche, car il n’aurait aucune influence sur les clients des banques étrangères. Cependant, pour les clients suisses et autrichiens il se passe la chose suivante: si vous voulez accéder à votre système d’e-banking, le trafic est lu par d’autres personnes. Il s’agit donc d’une attaque classique de Man in the Middle.

Dans une attaque Man in the Middle, le trafic de l’utilisateur à l’hôte passe par des tiers où ils sont lus.

Comme Christian Margadant et son équipe ne peuvent pas accéder au site sur le Darknet, le Head of Technics émet deux hypothèses:

La solution la plus simple et de loin la moins chère pour se débarrasser du malware est de formater le disque dur et de recréer Windows. L’utilisateur Deville_TGR avait dit juste dans l’article précédent.

Alors recréer le système d’exploitation?

Exactement. Ce n’est malheureusement pas toujours possible ou souhaitable même si recommandé. Au cas où vous ne voulez ou pouvez pas réinstaller Windows, appliquer les conseils suivants en plus du dernier donné dans le premier article.

Cette méthode limite la menace, mais laisse des traces.

Christian Margadant a, sous des conditions contrôlées, exécuté le scripte. Maintenant il peut, en toute sécurité, affirmer qu’il s’agit d’une attaque Man in the Middle. Et: le scripte est le même qu’un fichier envoyé par un expéditeur qui prétend être les CFF, mais qui est envoyé par l’expéditeur sbbclient@sbb.rs.

Les utilisateurs de Windows 10 ont de la chance. Le nouveau système d’exploitation de Microsoft reconnaît les fichiers JavaScript qui veulent exécuter le code malveillant depuis les définitions de Windows Defender v1.231.1459.0 du 08.11.2016/10:24 comme étant mauvais et empêche leur exécution. Les entrées de registre ne sont, elles aussi, pas faites et les certificats sont seulement installés une fois l’accord de l’utilisateur donné.

Journaliste. Auteur. Hackers. Je suis un conteur d'histoires à la recherche de limites, de secrets et de tabous. Je documente le monde noir sur blanc. Non pas parce que je peux, mais parce que je ne peux pas m'en empêcher.

Des informations intéressantes sur le monde des produits, un aperçu des coulisses des fabricants et des portraits de personnalités intéressantes.

Tout afficher