Comment les haut-parleurs intelligents peuvent être piratés par la fenêtre

Des chercheurs ont révélé une nouvelle vulnérabilité des haut-parleurs intelligents : Un laser permet de pirater les haut-parleurs intelligents même à distance. Selon les experts, le seul moyen de remédier à cette situation est de redessiner les microphones.

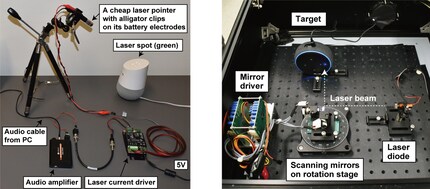

Vous pensez que votre haut-parleur intelligent est protégé contre les intrusions à l'intérieur de votre maison ? Eh bien, je vais vous décevoir : Des chercheurs de Tokyo et du Michigan ont présenté un travail scientifique selon lequel ils ont réussi à pirater des haut-parleurs intelligents avec des pointeurs laser. A l'aide de quelques gadgets supplémentaires disponibles dans le commerce - un pilote de diode laser et un amplificateur audio - les chercheurs ont pu demander la météo à des haut-parleurs étrangers, commander des marchandises sur Internet et ouvrir des portes de garage, des portes et des voitures.

Invisible et à distance

En plus des célèbres enceintes intelligentes d'Alexa et de Google, les experts ont également obtenu l'accès à un iPhone XR, un iPad de 6e génération, un Samsung Galaxy S9, une Amazon Fire Cube TV et un Google Pixel 2. Comme les systèmes à commande vocale fonctionnent souvent sans authentification de l'utilisateur, l'expérience a réussi sans avoir à craquer de mot de passe ou de code PIN. Même avec les systèmes protégés, une attaque par force brute a suffi, car il n'y avait pas de limite numérique à la saisie du mot de passe ou du code PIN.

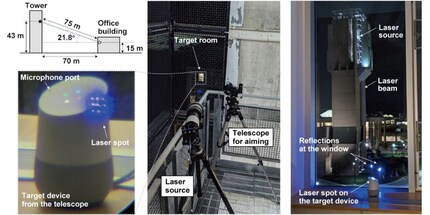

Le faisceau d'un pointeur laser du commerce a réussi à déjouer les systèmes. Un PC, un pilote de diode laser, un amplificateur audio et quelques câbles ont suffi pour ouvrir sans problème des portes et des serrures étrangères. Les chercheurs ont réussi à accéder à des haut-parleurs intelligents étrangers à une distance allant jusqu'à 110 mètres et à leur donner des ordres à l'aide de rayons laser. Une condition préalable est bien sûr que l'appareil à pirater se trouve dans le champ de vision du malfaiteur.

Une autre limitation de ce hack réside dans le fait que le laser doit être dirigé avec précision vers une partie spécifique du microphone pour être accessible. Avec un peu d'entraînement, même un voleur occasionnel peut y parvenir. De plus, le faisceau laser et sa réflexion peuvent être perçus par d'autres personnes, surtout si l'attaque a lieu dans l'obscurité. Sauf si le pirate utilise un laser infrarouge. Enfin, les commandes saisies sont généralement confirmées par une réponse vocale du Smart Speaker, ce qui alerterait également les personnes à proximité.

Le diaphragme le permet

Les attaques au laser exploitent un point faible dans les microphones des haut-parleurs intelligents. Tous les microphones basés sur un système micro-électromécanique (MEMS) sont vulnérables. Les composants microscopiques de ces microphones répondent à la lumière comme s'il s'agissait d'ondes sonores. Bien que les chercheurs n'aient testé que Siri, Alexa, Google Assistant, Facebook Portal et quelques appareils mobiles, ils craignent que tous les appareils utilisant des microphones MEMS soient vulnérables.

Comme ces microphones convertissent à la fois les sons et la lumière en signaux électriques, les lasers peuvent transmettre des commandes directes aux haut-parleurs intelligents. Ainsi, si un hacker utilise certains gadgets pour convertir un signal électrique en un faisceau laser d'une certaine intensité, il peut tromper le microphone et lui faire croire à une commande vocale. Comment cela est-il possible ? Une petite plaque dans le microphone - également appelée diaphragme - se met à bouger lorsqu'un son est émis et transmet les commandes sous forme d'ondes électriques au centre de contrôle du haut-parleur intelligent. Les rayons laser peuvent imiter ce mouvement et ainsi tromper le diaphragme.

Quo vadis, microphone MEMS?

Bien qu'il existe certaines limites et que d'autres équipements soient nécessaires, les conclusions de cette étude sont très alarmantes. Non seulement l'étude révèle un autre point faible des haut-parleurs intelligents et des appareils à commande vocale en général, mais elle montre également que ces attaques sont possibles dans des situations réalistes de la vie quotidienne. Ce qui est également dangereux, c'est le fait que les chercheurs ne peuvent pas encore comprendre complètement tous les processus derrière le piratage. Enfin et surtout, les résultats montrent que les appareils protégés par un mot de passe et un code PIN sont plus nécessaires que jamais.

Que faut-il faire maintenant pour protéger les microphones MEMS de telles attaques laser ? Un simple ruban adhésif sur les microphones en guise de fixation rapide ne suffit pas, car des sources lumineuses plus puissantes traversent le ruban adhésif. Certains chercheurs japonais et américains parlent d'une refonte complète des microphones. C'est un processus complexe qui ne se fait pas du jour au lendemain.

En outre, il est urgent que les fournisseurs d'enceintes intelligentes se penchent sur la question, car ce n'est pas la première faille à être exposée. Et si vous voulez combler votre lacune et ne plus manquer aucune news ou tendance tech sur les smart speakers, la maison intelligente ou autre, suivez-moi en cliquant sur le bouton "Suivre l'auteur" sur le profil de l'auteur.

Quand je ne suis pas en train de me bourrer de sucreries, vous me trouverez dans un gymnase: je suis joueur et entraîneur passionné d’unihockey. Quand il fait mauvais, je bidouille mon PC assemblé par mes soins, des robots et autres jouets électriques. La musique m’accompagne de partout. Les sorties VTT en montagne et les sessions de ski de fond intenses font aussi partie de mes loisirs.

Du nouvel iPhone à la résurrection de la mode des années 80. La rédaction fait le tri.

Tout afficher