Adieu aux mots de passe : que sont les clés d'accès ?

L'Alliance FIDO a développé la technologie "Passkey" en collaboration avec Google. L'objectif est de supprimer les mots de passe et de rendre la connexion plus pratique, mais aussi plus sûre. Mais comment cela fonctionne-t-il exactement ?

Le thème des "passkeys" est actuellement sur toutes les lèvres. Cette technologie a été développée par la FIDO-Alliance, qui regroupe de nombreux "grands acteurs" du secteur technologique. Parmi eux, on trouve Google, Microsoft, Apple ou Amazon. FIDO est une abréviation qui signifie "Fast Identity Online", c'est-à-dire identification rapide en ligne. L'idée derrière Passkeys est de vous permettre d'accéder à tous vos comptes en ligne sur le web sans avoir à vous connecter à chaque fois avec un nom d'utilisateur et un mot de passe. Sans parler de la fastidieuse authentification à deux facteurs (2FA).

A la place, vous pouvez vous authentifier sur votre appareil mobile ou votre ordinateur portable, y compris par reconnaissance faciale ou empreinte digitale. Vous serez ensuite connecté automatiquement. En théorie, vous n'avez donc plus besoin de mots de passe. C'est plus rapide et plus pratique qu'avec un mot de passe et 2FA. De plus, c'est plus sûr. Comment cela fonctionne-t-il ?

Qu'est-ce qu'une clé d'accès et comment fonctionne-t-elle?

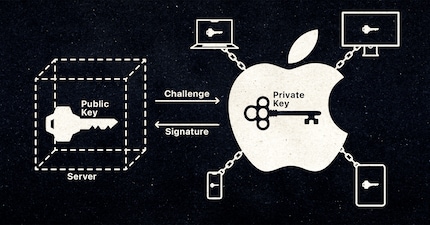

Le nom dit déjà en principe ce que sont les clés d'accès. Il s'agit de clés permettant d'entrer ou de passer quelque part (en anglais to pass = passer, exister, keys = clés). Plus précisément, il s'agit d'une paire de clés. La moitié est constituée d'une clé publique, stockée sur le serveur web du site ou du service pour être conservée. L'autre moitié est constituée de la clé cryptographique privée, asymétrique. Pour simplifier, vous pouvez l'imaginer comme une très longue séquence de caractères générée de manière totalement aléatoire. Cette clé privée est ensuite stockée sur l'appareil de votre choix. Par exemple, sur votre smartphone ou votre ordinateur portable. Personne ne saura jamais comment elle est composée. Même si vous l'utilisez pour vous connecter quelque part.

Car, contrairement à la demande de mot de passe, ce n'est pas vous qui envoyez votre mot de passe à l'endroit où vous voulez vous connecter. C'est l'inverse qui se produit : c'est le service en ligne - par exemple votre compte Google - qui envoie une requête à l'appareil sur lequel votre clé privée est stockée. C'est ce qu'on appelle le "challenge". C'est l'authentificateur qui doit le résoudre sur votre appareil.

Lorsque l'authentificateur l'a fait, il renvoie le défi résolu au service en ligne. Celui-ci décide alors, à l'aide de la clé publique, que "le défi a été correctement résolu, donc le destinataire avait la bonne clé. Il peut passer". Vous avez ainsi quasiment prouvé que vous êtes bien celui ou celle que vous prétendez être et que vous possédez la clé, sans toutefois révéler la composition exacte de votre clé privée.

Vous pouvez définir vous-même ce qu'est exactement l'authentificateur sur votre appareil. Par exemple, un mot de passe principal. Un code PIN. Un motif sur le pavé tactile de votre smartphone. Ou simplement votre empreinte digitale ou la reconnaissance faciale. Tout dépend de ce que l'appareil sur lequel la clé est stockée prend en charge.

La base des clés de passe : FIDO2

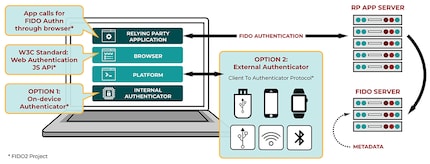

Les clés de passe sont une extension de FIDO2. Vous en avez peut-être déjà entendu parler. FIDO2 a également été développé par l'Alliance FIDO et le World Wide Web Consortium (W3C). Il se compose de deux "ingrédients":

- le "Client to Authenticator Protocol" (CTAP2).

- l'API "WebAuthentication standard" (WebAuthn).

CTAP2 assure, pour simplifier, que l'authentificateur matériel - par exemple un jeton de sécurité de type Yubikey - et le navigateur puissent communiquer entre eux de manière sécurisée. CTAP2 prend en charge USB, Bluetooth et NFC. Cela limite la clé privée à un seul appareil. J'y reviendrai dans un instant.

WebAuthn est une interface responsable de la communication entre un authentificateur et le service en ligne auquel vous souhaitez vous connecter. Si un service en ligne prend en charge Webauthn, vous pouvez vous connecter en utilisant le principe clé expliqué ci-dessus.

Source : FIDO-Alliance

A l'origine, l'Alliance FIDO voulait déjà mettre à la retraite le mot de passe classique avec FIDO2. Cependant, ils se sont heurtés au problème que la clé privée de FIDO2 était justement liée de manière fixe à un appareil particulier. Pour les utilisateurs, le principe n'était cependant pas très pratique : si vous avez plusieurs appareils que vous voulez utiliser comme authentificateurs - par exemple un smartphone personnel et un smartphone professionnel - vous devez associer chacun des appareils séparément à chaque service. Chaque appareil reçoit sa propre clé privée. Si vous n'associez qu'un seul appareil que vous n'avez pas sur vous, il n'y a aucun moyen de vous connecter. Le système de mot de passe classique était plus pratique. C'est pourquoi l'Alliance FIDO a fait évoluer la norme en Passkeys. Le principe n'a pas changé. La seule différence est qu'avec Passkeys, la clé privée peut être synchronisée entre plusieurs appareils.

Un exemple pratique : Apple

Apple, par exemple, a implémenté des clés de passage dans son trousseau de clés (depuis macOS Ventura et iOS/iPadOS 16). Si vous avez activé la connexion par clé d'accès pour un service, par exemple votre compte Google, vous pouvez vous connecter à la fois à votre Mac, votre iPhone ou votre iPad, à condition que vous utilisiez le même identifiant Apple pour tous vos appareils Apple. Ainsi, dès que vous avez démarré votre Mac avec le mot de passe, la clé privée est active.

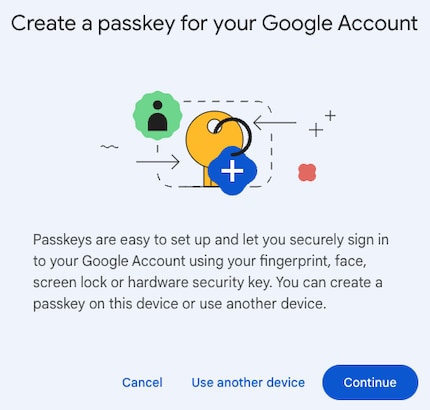

Source : Florian Bodoky

Sur l'iPhone, l'authentificateur peut également être la reconnaissance faciale - une fois que vous avez passé cette étape lors du déverrouillage de votre iPhone, vous pouvez désormais vous connecter à Google sans mot de passe dans le navigateur de votre smartphone. Les smartphones, qu'ils soient sous Android (à partir d'Android 9) ou sous iOS, offrent également une fonction supplémentaire

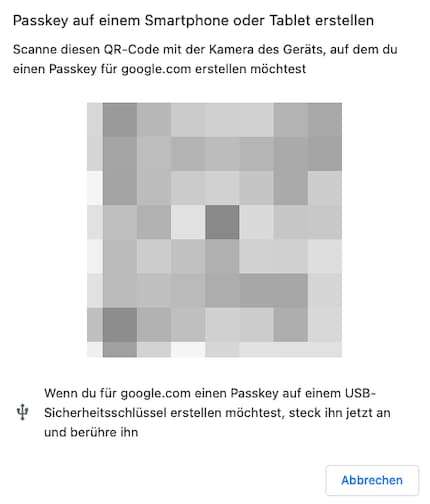

Source : Florian Bodoky

Vous pouvez l'utiliser comme dispositif d'authentification pour vous connecter à un appareil étranger. Par exemple, si vous êtes chez un ami et que vous voulez vous connecter à votre compte Google sur son ordinateur, cela fonctionne avec l'authentificateur de votre téléphone (car c'est là que la clé privée est stockée).

Source : Kolide

Les fabricants expliquent très simplement, étape par étape, comment activer concrètement les passkeys sur les services ou les appareils. Je vous renvoie ici aux instructions de Apple, Google et Microsoft. Mais une petite recherche sur Google vous permettra également de trouver les instructions pour d'autres fournisseurs.

Quelles sont les différences avec les mots de passe ?

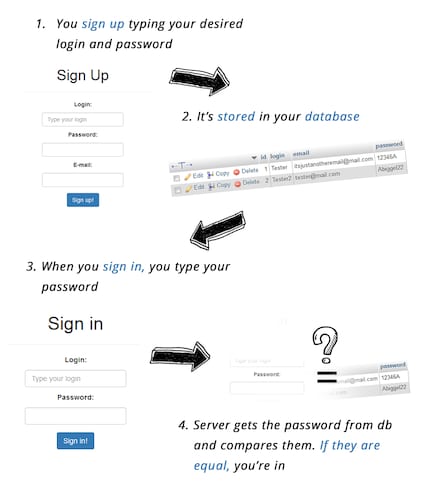

Les clés d'accès et les mots de passe ont une approche complètement différente. Alors que les clés d'accès fonctionnent comme décrit ci-dessus, les mots de passe sont stockés dans les bases de données des services respectifs, même s'ils sont cryptés. Lorsque vous saisissez le mot de passe et le nom d'utilisateur, le service en ligne compare ces informations. S'ils sont identiques, vous pouvez y accéder.

Source : DigiCert

Les faiblesses de ce système sont évidentes. En effet, il n'est pas nécessaire de prouver que "vous" êtes réellement vous. Toute personne connaissant votre mot de passe et votre nom d'utilisateur peut accéder à votre compte. Cela peut arriver très rapidement - vos mots de passe peuvent tomber entre de mauvaises mains par le biais de l'hameçonnage, d'appels frauduleux ou même d'un piratage du service en ligne. Les cybercriminels ne laissent rien passer. Les faux e-mails en mauvais français appartiennent au passé - les e-mails d'hameçonnage sont de plus en plus performants et vous redirigent même vers des sites Internet d'institutions gouvernementales ou d'entreprises suisses reproduits à l'identique. Selon Microsoft, il y a 579 attaques par mot de passe par seconde dans le monde, soit 18 milliards par an.

Source : NCSC

En outre, le fait que vos données se retrouvent sur le web sans que vous n'ayez rien fait - n'est pas aussi rare que vous le pensez. Ainsi, Trend Micro a publié l'année dernière une étude sur les cyberattaques contre les entreprises. Selon celle-ci, 88 pour cent des entreprises interrogées ont été victimes de cyberattaques ayant entraîné la perte ou le vol de données clients.

Comme votre clé privée n'est jamais transmise avec Passkeys, elle ne peut pas non plus être interceptée ou volée sur le service en ligne.

En outre, les mots de passe sont beaucoup plus compliqués à gérer : vous devez utiliser des mots de passe différents pour chaque service, sinon les cybercriminels peuvent pirater plusieurs de vos comptes s'ils n'ont volé qu'un seul mot de passe. Les mots de passe ne doivent pas être trop simples - avec des mots de passe comme "Test1234", il suffit de une attaque par force brute pour le craquer. Pour pouvoir vous souvenir de tous ces mots de passe, vous avez besoin d'un gestionnaire de mots de passe.

Ou bien vous activez la procédure d'authentification à deux facteurs. Dans ce cas, vous confirmez que vous êtes bien vous-même à l'aide d'une application d'authentification ou d'un code SMS. C'est assez compliqué et parfois source d'erreurs. Par exemple, si vous saisissez un code 2FA erroné, vous devez répéter la procédure. Les clés d'accès ne résolvent donc pas seulement le problème du manque de sécurité. Ils simplifient et accélèrent également les procédures de connexion aux services en ligne.

Quels sont les services qui prennent en charge les clés d'accès ?

Les entreprises les plus connues qui prennent en charge la technologie Passkey sont Google, Microsoft ou Apple. Mais il en existe de nombreuses autres. Il y en aura probablement d'autres au moment où j'écrirai cet article. Il existe sur le web le Directory Passkeys que je vous recommande. C'est un registre public qui contient les services qui supportent déjà Passkeys. Vous pouvez également voter pour votre service préféré s'il ne supporte pas encore Passkeys. Il saura alors : "Hé, il y a des gens qui veulent que nous intégrions Passkey". Qui sait ? Peut-être même digitec et Galaxus.

Photo d'en-tête : Shutterstock

Depuis que j'ai découvert comment activer les deux canaux téléphoniques de la carte RNIS pour obtenir une plus grande bande passante, je bricole des réseaux numériques. Depuis que je sais parler, je travaille sur des réseaux analogiques. Un Winterthourois d'adoption au cœur rouge et bleu.

Des informations intéressantes sur le monde des produits, un aperçu des coulisses des fabricants et des portraits de personnalités intéressantes.

Tout afficherCes articles pourraient aussi vous intéresser

Guide

Données en ligne en cas de décès : comment fonctionne « l’héritage numérique » ?

par Florian Bodoky

En coulisse

NeuralHash : Apple répond aux questions sur la confidentialité

par Dominik Bärlocher

En coulisse

Signal pirate Cellebrite : ultimatum lancé au logiciel de surveillance d'espionnage

par Dominik Bärlocher