Hintergrund

7 Fragen und Antworten zum Prozess gegen Meta

von Samuel Buchmann

Ein Forscherteam entdeckt, dass Meta und Yandex ihre Nutzer de-anonymisieren. Durch einen Trick gelangen sie illegal an sensible persönliche Informationen über Millionen von Android-Usern. Was heisst das jetzt?

Schon seit Jahren sind Tracking-Pixel ein wichtiges Instrument für Werbetreibende im Internet. Auch Social-Media-Dienste wie der Meta-Konzern sammeln Daten, um die Wirksamkeit von Anzeigen zu messen und Nutzungsverhalten zu analysieren. Nun gingen Meta und der Niederländisch-Russische Dienst Yandex einen Schritt weiter: Bislang wurde das Tracking auf «pseudonym» genutzt. Also so, dass ein Nutzer zwar sein Verhalten im Web preisgab, sich aber keine konkreten Rückschlüsse auf dessen Identität machen liessen.

Meta und Yandex wandten einen Trick an, welcher ihre Nutzer und Nutzerinnen fast vollständig de-anonymisierte. Betroffen sind User von Android-Geräten, deren Browser durch technische Manipulation zum Informationslieferanten für die Apps der Firmen wurden – etwa Facebook, Instagram oder Yandex-Apps.

Forscher aus Spanien und den Niederlanden entdeckten, dass sich die beiden Konzerne eines Tricks bedienen, der tief in das Zusammenspiel von Browsern und Apps auf Android-Geräten eingreift. Während Yandex bereits seit 2017 auf diese Technik setzt, begann Meta damit im September 2024.

Im Zentrum stehen sogenannte «Tracking-Pixel» – kleine unsichtbare Skripte, die auf Webseiten eingebettet sind. Diese wurden von den beiden Firmen so manipuliert, dass sie zusammen mit den installierten Apps an deutlich sensiblere Informationen gelangen konnten.

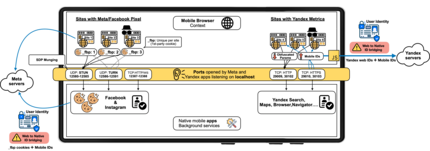

Die Grundlage für den Angriff liegt in einer wenig bekannten Funktion von Android: Apps dürfen im Hintergrund auf sogenannten Localhost-Adressen lauschen – also auf Kommunikationskanälen, die eigentlich nur intern auf dem Gerät genutzt werden. Diese werden standardmässig nicht durch Sicherheitsmechanismen blockiert, sie brauchen also keine spezielle Berechtigung des Geräts.

Das nutzten die Apps aus. Sobald ein Nutzer eine Webseite aufruft, die den Meta Pixel oder Yandex Metrica enthält, wird ein Datenpaket über diese lokale Verbindung geschickt. Die App, auch wenn sie im Hintergrund läuft, erkennt diese Anfrage, liest den enthaltenen Identifier aus und gleicht ihn mit dem eingeloggten Nutzerkonto ab – zum Beispiel dem Facebookkonto. So wird aus einer anonymen Websitzung plötzlich ein persönlicher Datensatz, verknüpft mit einem echten Namen, einem Nutzerprofil – und einer ganzen digitalen Vergangenheit. Dies funktioniert auch dann, wenn du dich im Inkognito-Modus befindest.

Gemäss den Forschern sind fast sechs Millionen Websites mit dem Meta Pixel ausgestattet, weitere drei Millionen nutzen Yandex Metrica. Darunter auch Händler oder Telekommunikationsunternehmen in Europa. Welche Websites genau betroffen sind, kannst du auf der GitHub-Seite des Forschungsteams nachschauen. Eine Analyse der Forschenden ergab, dass über 70 Prozent dieser Seiten keine Zustimmung zu diesem Tracking von ihren Nutzerinnen und Nutzern eingeforderten haben – was aufgrund der DSGVO aber rechtlich zwingend wäre. Auch waren sich viele Webseitenbetreiber gar nicht im Klaren darüber, dass die Tracker Verbindungen zu lokalen Ports auf den Endgeräten aufbauten. Diejenigen, denen es auffiel, wurden von Meta ignoriert.

Unmittelbar nach der Veröffentlichung der Studie stellten Meta und Yandex diese Strategie ein. Meta liess verlauten, man sei mit Google im Gespräch, um «Missverständnisse» bezüglich der Plattformrichtlinien zu klären. Yandex kündigte an, die entsprechende Funktion abzuschalten – betonte aber, man habe keine sensiblen Daten gesammelt.

Nach den Forschungserkenntnissen reagieren nun die Entwickler der Browser. Google blockierte in einer neuen Chrome-Version bestimmte Varianten des sogenannten «SDP Mungings» – also die Technik, die diese Verbindungen ohne Berechtigung aufbauten. Auch Browser wie Brave und DuckDuckGo setzen auf umfassende Blocklisten, die verhindern sollen, dass Daten an lokale Ports gesendet werden. Mozilla, Hersteller von Firefox, prüft die Technik und kündigt Untersuchungen an. Wie es juristisch für Meta und Yandex weitergeht, ist noch unklar.

Die Forschenden allerdings warnen davor, zu schnell zufrieden zu sein: Wenn Meta und Co. den Port wechseln, bisher war es stets der Port 12387, oder ein anderes Protokoll anwenden, könne diese Technologie weiterhin angewendet werden. Um das Problem dauerhaft zu lösen, müsse das bei Android geschehen.

Der wirksamste Schutz vor dieser Art Tracking liegt aktuell darin, dass du die Meta- und Yandex-Apps vom Android-Gerät entfernst und die Dienste, wenn überhaupt, über den Browser nutzt.

Alternativ hilft es, Browser zu nutzen, die Tracker blockieren oder Verbindungen zu lokalen Ports standardmässig unterbinden (Brave oder DuckDuckGo Browser). Wenn du ein iPhone nutzt, bist du scheinbar sicher: iOS lässt derartige Hintergrundverbindungen bisher nicht in gleichem Masse zu.

Seit ich herausgefunden habe, wie man bei der ISDN-Card beide Telefonkanäle für eine grössere Bandbreite aktivieren kann, bastle ich an digitalen Netzwerken herum. Seit ich sprechen kann, an analogen. Wahl-Winterthurer mit rotblauem Herzen.

Interessantes aus der Welt der Produkte, Blicke hinter die Kulissen von Herstellern und Portraits von interessanten Menschen.

Alle anzeigen