Retroscena

Un piccolo hack nel mezzo: Come aprire il prompt dei comandi con MSPaint

di Dominik Bärlocher

Un PDF è davvero un PDF? Sì, dice il tuo computer. No, diciamo noi. Perché possiamo usare dei semplici mezzi per ingannare l'utente e fargli credere che sta guardando il tipo di file A, ma in realtà sta guardando il tipo B.

Gli hacker non si affidano solo a se stessi. Spesso è un utente del sistema bersaglio ad aprire la porta ai criminali. Dopo tutto, perché un hacker dovrebbe superare un firewall se può aggirarlo? O meglio, perché un hacker dovrebbe preoccuparsi se si può semplicemente far credere all'utente che sta aprendo un'immagine innocua?

Ricostruiamo un attacco che punti all'incoscienza della vittima.

Prima di iniziare con lo script, dobbiamo effettuare un'impostazione in Windows, se non l'hai già fatto. Nel secondo passo, abbiamo bisogno delle estensioni dei nomi dei file. Si tratta delle lettere dopo il punto in ogni nome di file. Un'immagine da internet è solitamente un .jpg, un documento Word è un .docx, un video è un .mp4 e così via. Tuttavia, poiché a un certo punto Microsoft ha pensato che ciò avrebbe confuso inutilmente gli utenti inesperti, ha nascosto le estensioni dei nomi dei file per impostazione predefinita.

Ma ne abbiamo bisogno.

Ma a noi servono, sicuramente solo in una cartella.

Voilà, per ora è tutto. Andiamo a programmare

Ogni attacco di questo tipo da parte di un hacker è composto da due parti.

In questo articolo ti spiegherò come puoi ricreare un attacco molto semplice. Il tuo computer visualizzerà un JPG, ma in realtà abbiamo un piccolo programma che apre semplicemente digitec.ch. Per semplicità, utilizzeremo uno script batch, cioè un file bat. Non perché gli hacker amino particolarmente utilizzarli, ma semplicemente perché qualsiasi computer Windows può gestirli facilmente.

start "" https://digitec.ch

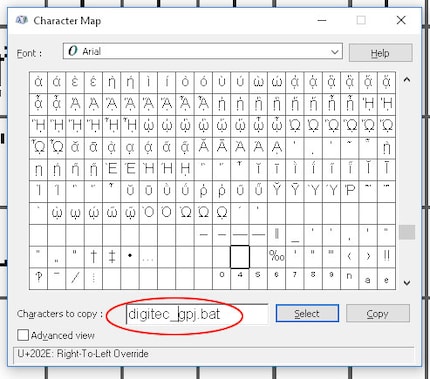

3. Salva il file con il nome digitec_jpg.bat nella cartella hack_the_planet

.

Il codice non fa altro che aprire il tuo browser predefinito e richiamare il sito web di digitecs. Quindi non c'è nulla di strano. Se ti imbatti in file bat in giro per il mondo o nella tua casella di posta elettronica, fai attenzione, perché l'apertura di un URL non è l'unica cosa che possono fare.

Nel contesto di questo file bat, tuttavia, possiamo fidarci del file perché lo abbiamo programmato noi stessi.

La tecnica che utilizziamo oggi si chiama Right-to-Left Override, RTL Override o RTLO. In sostanza, si istruisce il computer a cambiare la direzione di lettura a metà del nome del file. Per farlo, abbiamo bisogno di un carattere speciale che cambi la direzione del testo. Questo è l'RTLO. L'RTLO esiste perché esistono lingue come l'arabo o l'ebraico. Queste sono scritte e lette da destra a sinistra, non da sinistra a destra come il nostro alfabeto.

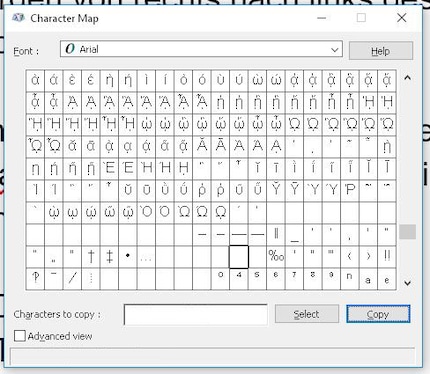

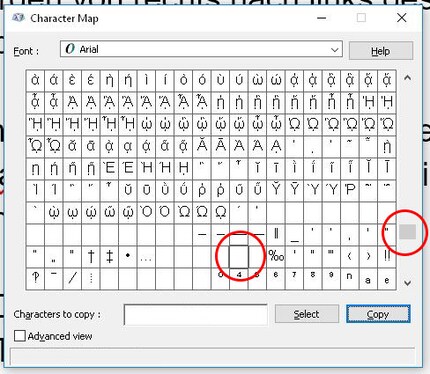

Il modo più semplice per farlo è una funzione di Windows: La mappa dei caratteri. Si tratta di un elenco di tutti i caratteri che puoi scrivere con il tuo computer.

All'inizio è piuttosto semplice. Alla fine, il nostro file - attualmente chiamato digitec_jpg.bat - dovrebbe chiamarsi digitec_tab.jpg. In questo modo puoi già vedere dove andremo a ruotare il testo. Il formato del nome di un file con RTLO è il seguente: $filename + RTLO + $realFileExtensionRueckwarts + $falseFileExtension

Nel nostro caso, si presenta come segue:

Quindi componiamo il nome del file come segue

Il nome del file attualmente appare ancora un po' strano e non corretto. Questo perché l'RTLO è presente ma non viene visualizzato correttamente. Non so dirti perché sia così.

Attualmente, il nuovo nome del file che abbiamo inserito nella mappa dei caratteri si trova negli appunti. Pertanto: torna alla cartella hack_the_planet. Il file digitec_jpg.bat è già pronto lì.

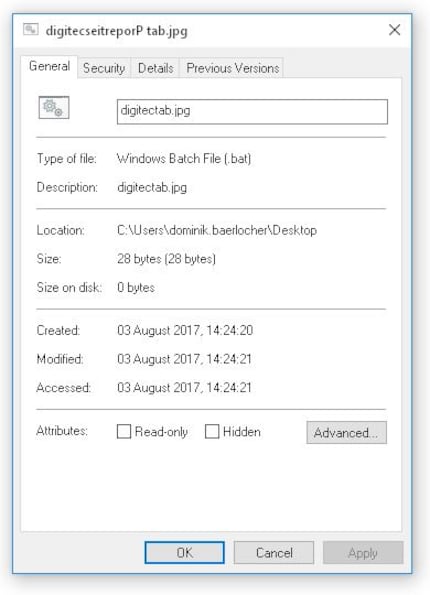

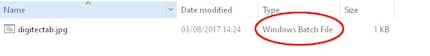

Voilà, il file ora si chiama digitec_tab.jpg. Quando lo apri, attivi lo script di cui sopra e digitec si apre. In breve, gli hacker possono farti credere che stai aprendo un'immagine, ma in realtà stai eseguendo del codice maligno.

"Sì, ma", ti sento dire, "tutti possono vedere subito che non si tratta di una jpg. Il nome del file è stato oscurato solo in minima parte!"

Vero. Nel nostro caso, è tutto ovvio, ma questo è anche lo scopo dell'esercizio. Così potrai vedere cosa è successo dalla A alla Z. Ma immagina che il file abbia un nome casuale come "iYYprTjZEETAb.jpg". Schemi di denominazione simili sono utilizzati dai social network e dalle reti di distribuzione dei contenuti (CDN), il che spesso fa sì che questi nomi di file non vengano messi in discussione.

Questo è ovviamente un problema di sicurezza.

Questo non è possibile solo con i file .bat, ma anche con una serie di altri formati di file. I più efficaci sono probabilmente:

Proteggersi da questo attacco è molto semplice. Invece di aprire tutto ciò che ti viene proposto: Sii sospettoso. Puoi individuare abbastanza rapidamente questo tipo di attacco anche passando alla visualizzazione "Icone grandi" nelle opzioni di visualizzazione della cartella. Questo perché l'icona del vero tipo di file viene visualizzata dove altrimenti apparirebbe una piccola anteprima.

Oppure è ancora meglio, ma molto meno bello: imposta la visualizzazione su "Dettagli", perché il computer riconosce il file per quello che è. Questo attacco inganna solo l'utente, non la macchina.

Inoltre, sei fortunato: molti programmi anti-malware filtrano automaticamente questi file, ti avvertono e il sistema a volte rifiuta di eseguire il codice. Nel caso del nostro .bat, invece, noterai che non è stato effettuato alcun controllo. Da qui nasce questo articolo.

Nonostante ciò: se stai cercando il modo più macchinoso di sempre per creare un collegamento, ora puoi farlo con un .bat travestito da .jpg.

Sopra, nell'immagine principale di questa pagina, ti ho chiesto se potevi vedere il serpente mimetizzato. Eccolo qui:

Giornalista. Autore. Hacker. Sono un contastorie e mi piace scovare segreti, tabù, limiti e documentare il mondo, scrivendo nero su bianco. Non perché sappia farlo, ma perché non so fare altro.

Curiosità dal mondo dei prodotti, uno sguardo dietro le quinte dei produttori e ritratti di persone interessanti.

Visualizza tutti