Dopo l'attacco degli hacker: come proteggersi dagli attacchi brute force

La Svizzera è stata colpita da un attacco di forza bruta. Il governo federale ha risposto e ha messo online uno strumento che puoi utilizzare per scoprire se il tuo account è stato colpito. Dato che l'attacco prende di mira le password, diamo un'occhiata alle password e alle strategie.

Il Centro di Segnalazione e Analisi per la Sicurezza Informatica Melani avverte: Un attacco su larga scala è stato registrato in Svizzera. Gli aggressori hanno sferrato un attacco di forza bruta a un server in Svizzera e hanno compromesso 21.000 nomi utente e password.

Vorrei cogliere l'occasione per spiegarti il concetto di attacco a forza bruta e darti qualche consiglio su come puoi contribuire a far sì che tali attacchi rimangano in gran parte inefficaci.

Che cos'è un attacco di forza bruta?

Gli attacchi brute force sono attacchi che essenzialmente - e in termini un po' semplificati - fanno quanto segue:

- Richiama il modulo di accesso al sito

- Inserisce un indirizzo email come login

- Prova password dopo password, seguendo un dizionario

- Il server risponde con "Password errata" oppure "Login riuscito"

- Se la risposta è "Password errata", l'attaccante prova la parola successiva del dizionario

Il dizionario utilizzato in questo tipo di attacco non deve necessariamente assomigliare a un dizionario, perché gli hacker conoscono password come "eCSD,827c" e cercano naturalmente di violare gli account con tali mostri. L'attacco inizia quindi con "a" e passa per "aa" fino a "99999999". Attenzione, stiamo ancora semplificando. In Espressione Regolare - un'astrazione incredibilmente pratica e leggibile delle stringhe di caratteri - un dizionario può avere un aspetto simile a questo:

Aggiornamento: L'utente YouShook ha capito cosa mi disturbava. Ho modificato la regex. Grazie, YouShook.

[a-zA-Z0-9\w]{6,8}Dovrebbe andare bene. In caso contrario, lasciami un commento con la regex corretta. Più la osservo, meno [\w] sembra essere corretta.

Tradotto, la regex significa quanto segue:

- [\w]: Tutti i segni di punteggiatura

- {6,8}: Tra i sei e gli otto caratteri, poiché non ha senso testare password più corte

La RegEx non si limita a provare le stringhe di caratteri speciali, ma anche le parole. Quindi, se la tua password è "digitec1", questa viene inclusa nella RegEx, perché la RegEx non distingue tra parole umane e stringhe di caratteri casuali.

Nella maggior parte dei casi, un bot di forza bruta procede in base a un elenco di indirizzi e-mail o altri nomi di login acquistati online e prova il suo dizionario per ogni account.

- hans.muster@example.org/aaaaaa

- hans.muster@example.org/aaaaaaa

- hans.muster@example.org/aaaaaaaa

- ...

A seconda della potenza di calcolo del bot e della latenza dell'obiettivo, un attacco di questo tipo può concludersi in pochi minuti o durare diverse ore.

Ci sono comunque delle varianti di un attacco a forza bruta. Quella descritta sopra è la più semplice, ma anche la più complessa. Tuttavia, gli hacker sono pigri e spesso sfruttano le statistiche. Wikipedia conserva un elenco delle password più comunemente utilizzate, compilato dopo aver analizzato le violazioni con fughe di dati significative.

Una terza variante consiste nell'effettuare un attacco di forza bruta.

Una terza variante prevede che gli hacker acquistino un elenco di nomi utente e password da un altro attacco e poi applichino queste combinazioni di nome utente/password, cioè le credenziali, a un sito. Questo attacco può essere molto efficace perché molti utenti hanno la cattiva abitudine di utilizzare la stessa password e lo stesso login per più siti e anche per accedere alla propria carta di credito. È quindi possibile che le credenziali del sito A funzionino anche sul sito B.

Dopo aver letto il rapporto Melani, sospetto che nell'attacco sia stata utilizzata la terza variante. Non viene detto esplicitamente, ma leggendo tra le righe sembra proprio che sia così. In particolare, il loro strumento di controllo indica anche che Melani è in possesso dell'elenco utilizzato dagli aggressori.

Cosa posso fare?

Melani ha risposto prontamente e ha lanciato un checktool online, che può essere utilizzato per verificare gli indirizzi e-mail e i nomi di login degli account colpiti. Tuttavia, poiché lo strumento di controllo è attualmente molto popolare tra gli utenti, il server potrebbe essere messo in ginocchio. Probabilmente l'alternativa più completa allo strumento di controllo del governo federale è HaveIBeenPwned del ricercatore di sicurezza Troy Hunt.

Sì, ma la mia password è già "eCSD,827c" e non è sicura?

Le password sono un argomento fastidioso che probabilmente non verrà discusso a breve. Io e te conosciamo le linee guida per le password come le seguenti.

- Almeno otto caratteri

- Almeno un numero, con l'1 sconsigliato

- Almeno un carattere speciale

In RegEx, a proposito, si presenta così

[a-zA-Z0-9\w]{8,}Alla fine hai qualcosa come eCSD,827c come password sicura. Oppure qualcosa come "d!gItec1". Entrambi funzionano, ma sono più pratici per le macchine e meno per gli esseri umani. Perché è difficile memorizzare una cosa del genere. Il pensiero "È digitec1, ma la prima i è un ! e la seconda è maiuscola" non è molto intuitivo. Vorrei quindi suggerire una soluzione alternativa che funziona abbastanza bene di per sé.

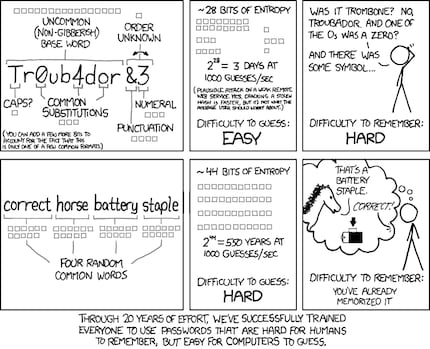

Si tratta della cosiddetta password xkcd, che prende il nome da un numero del webcomic xkcd.

La teoria alla base della password è semplice:

- Prendere tre o quattro parole leggibili dall'uomo e metterle insieme

- Prendi un numero come separatore o un carattere speciale

- Aggiungi qualcosa alla fine, un separatore o un numero

Alla fine avrai una password come "gatto_confuso_londra5". È abbastanza lunga, l'hai già memorizzata e l'unica cosa astratta è il numero alla fine. E un 5 è facile da ricordare. La password è lunga 23 caratteri, quindi un attacco che inizia con otto caratteri riuscirà prima o poi a superare il gatto confuso, ma ci vorrà molto, molto tempo.

Questo non è ancora sufficiente per risolvere il problema.

Questo non risolve comunque il problema "più siti, una sola password".

"Ma non voglio ricordare cento password!"

È comprensibile che dover ricordare diverse password sia noioso. Esistono gestori di password come KeePass a questo scopo - il ricercatore di sicurezza Veit Hailperin ha familiarizzato con il programma in dettaglio - o, per chi lo preferisce come plugin del browser, LastPass.

LastPass ha subito una falla di sicurezza qualche mese fa, scoperta dal ricercatore di Google Tavis Ormandy, ma ora sembra che il problema sia sotto controllo. La versione premium di LastPass costa 22,75 franchi all'anno. Anche il prezzo è controverso, in quanto LastPass costava 11,37 franchi fino a poco tempo fa.

Con entrambi i gestori è possibile assegnare e salvare le password senza mai vederle. Trovo che sia un po' inquietante, ma funziona bene.

Con entrambi i gestori è possibile assegnare e salvare le password senza mai vederle.

Se vuoi comunque utilizzare la stessa password dappertutto, Melani ti consiglia le seguenti misure:

- Cambia la password di tutti gli account online collegati all'indirizzo email interessato (account email, negozi online, e-banking, social media, ecc.).

Utilizza una password separata per ogni servizio internet/portale online.

- Abilita l'autenticazione a due fattori, ove possibile.

- Controlla qualsiasi tipo di estratto conto bancario, addebito su iTunes, ecc. nelle prossime settimane. Se noti delle irregolarità, contatta immediatamente la tua banca o l'azienda di riferimento.

- Informa tutte le persone elencate nel tuo profilo.

- Informa tutte le persone elencate nei contatti e-mail che devono fare attenzione quando ricevono e-mail con il tuo mittente e, in caso di dubbio, contattarti.

Giornalista. Autore. Hacker. Sono un contastorie e mi piace scovare segreti, tabù, limiti e documentare il mondo, scrivendo nero su bianco. Non perché sappia farlo, ma perché non so fare altro.

Curiosità dal mondo dei prodotti, uno sguardo dietro le quinte dei produttori e ritratti di persone interessanti.

Visualizza tutti