Hintergrund

Sicherheitslücke in WhatsApp – Forscher entdeckt Hintertür, Facebook ist es egal

von Dominik Bärlocher

Hat WhatsApp nun eine Schwachstelle oder nicht? Die Antwort: Jein. Denn die Vulnerability vom vergangenen Wochenende ist eine, die tief in die Probleme der Kryptographie im Alltag dringt. Der Kryptograph hinter der Verschlüsselung erklärt.

Kurz nachdem der Talk von Tobias Boelter am 33. Chaos Computer Congress (33c3) die Aufmerksamkeit der Massenmedien erlangt hat, spricht der Kryptograph und Erfinder der WhatsApp-Verschlüsselung über das Problem. Nebst Beschwichtigungen, dass das keine Backdoor sei, gibt Moxie Marlinspike Einblick in die Arbeit und die Probleme eines Kryptographen.

WhatsApp verwendet das Signal Protocol zur Verschlüsselung, die Open Whisper Systems erfunden hat. Open Whisper Systems ist ein Unternehmen, das vom Kryptographen Moxie Marlinspike ins Leben gerufen wurde. Moxie Marlinspike, übrigens, ist nicht sein echter Name, doch in der InfoSec-Szene wie auch der breiten Öffentlichkeit ist er nur unter diesem Namen bekannt. Marlinspike ist auch einer der Co-Autoren des Verschlüsselungsmechanismus, die von Signal (Android, Apple iOS und Chrome) und WhatsApp verwendet wird.

Moxie Marlinspike hat nicht nur Signal erfunden, sondern ist auch begeisterter Segler.

Marlinspike hat sich kurz nach der medialen Verbreitung in einem Blogpost auf Whispersystems.org geäussert. Unter dem Titel «Es gibt keine WhatsApp-Backdoor» sagt er, dass der Exploit Boelters funktioniert und dass er erwartetes Verhalten sei, aber dass das keine Schwachstelle per se sei. Vielmehr handelt es sich um zwei Probleme der Kryptographie, die aufeinanderprallen.

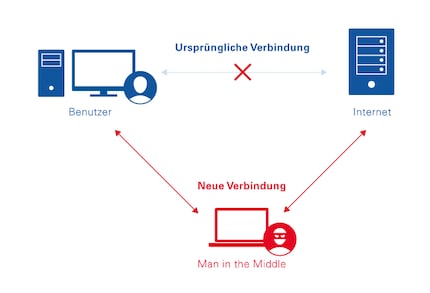

Für das Verständnis des Blogposts brauchst du unter Umständen die Erklärung, was eine «Man in the Middle»-Attacke ist. Kurz: Eigentlich privater Web-Traffic wird über Infrastruktur Dritter geleitet, wo er abgehört wird. Das sieht in der Praxis so aus:

In einer Man-in-the-Middle-Attacke wird der Traffic vom User zum Host über eine dritte Stelle weitergeleitet. Dort wird er mitgelesen.

WhatsApp could try to "man in the middle" a conversation, just like with any encrypted communication system, but they would risk getting caught by users who verify keys.

Deutsch: WhatsApp könnte eine Man in the Middle Attacke auf eine Konversation versuchen, genau wie mit jedem anderen verschlüsselten Kommunikationssystem. Aber sie würden riskieren, von Usern, die ihre Keys verifizieren, erwischt zu werden.

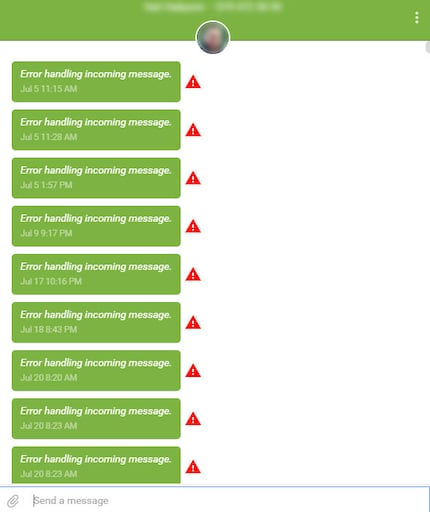

Dies, weil der WhatsApp-Server allerlei persönliche und unpersönliche Daten der Nutzer speichert, nicht aber ob der User benachrichtigt wird, wenn sich ein Key ändert. Marlinspike geht also davon aus, dass eine signifikante Anzahl User ihre Keys verifizieren und nicht blind auf WhatsApp vertrauen. Das wäre an sich richtiges Verhalten und eine Veränderung im Verhalten der App würde erkannt werden, wenn die Bespitzelung systematisch geschieht. Ferner gilt wohl die Annahme, dass alle, die die Kryptographie WhatsApps nötig haben, die Keys auch verifizieren. Doch wer macht das im Alltag schon? Und genau hier trifft Komfort auf Sicherheit. Sicher wäre, dass die Kommunikation blockiert und unleserlich bis mein Gegenüber meinen Key verifiziert hat. Im Signal Chrome Plugin, Screenshots sind in der App nicht erlaubt, sieht das so aus.

Eine Fehlermeldung in Signal nachdem sich der Key geändert hat.

Die in meinem vorherigen Artikel beschriebene und von Tobias Boelter entdeckte Schwachstelle funktioniert also, auch wenn sie sich darauf verlässt, dass User sich nicht um die Encryption des Chats kümmern. Dennoch kommt sie mit ihren Limitierungen:

The WhatsApp clients have been carefully designed so that they will not re-encrypt messages that have already been delivered. Once the sending client displays a "double check mark," it can no longer be asked to re-send that message.

Deutsch: Die WhatsApp Clients sind sorgfältig so designt worden, dass sie bereits empfangene Nachrichten nicht noch einmal neu verschlüsseln. Sobald auf dem Client des Absenders die zwei Häkchen angezeigt werden, kann er nicht mehr gefragt werden, die Nachricht noch einmal zu senden.

Rein semantisch argumentiert Marlinspike, dass es sich bei der von Boelters gemeldeten Backdoor nicht um eine Backdoor handelt. Trotzdem: jeder mit Zugriff auf den Server WhatsApps kann alle künftigen Messages mithören. Vergangene Konversationen können aber nicht mitgelesen werden. Also, Backdoor-Funktionalität ist gegeben, auch wenn sie nicht so geplant wurde.

Dem Angreifer – in diesem Falle gilt die Hauptsorge den in der Szene sogenannten Three Letter Agencies, also FBI, NSA, CIA, etc – ist es also nur möglich, aktuelle und künftige Message mitzulesen.

In den Kommentaren zum Vorgängerartikel bin ich wiederholt nach anderen Messengern gefragt worden. Auf jede Frage einzeln einzugehen, ginge wesentlich zu lange. Dennoch ist es mir wichtig, dass du verstehst, weshalb ich Signal empfehle und nicht etwa Threema oder Wire oder Telegram.

Signal ist meines Wissens der einzige Client, der vollständig Open Source ist. Das heisst, dass jeder den gesamten Code einsehen kann. Klar, nur ein Bruchteil der Nutzer haben die Fähigkeit, den Code zu überprüfen, aber viele Experten stürzen sich auf den Code, kompilieren ihn selbst und melden sofort jede Schwachstelle. Denn Schwachstellen werden heutzutage oft mit Bug Bounties, also Geld im Austausch für Schwachstellen, belohnt. Selbst wenn das nicht der Fall ist, dann wird diesen Schwachstellen bei der Veröffentlichung grosse Bedeutung beigemessen. Bei Signal ist es so, dass der Code tatsächlich auditiert worden ist und siehe da, er tut genau das, was Open Whisper Systems verspricht. Nicht mehr und nicht weniger. Bei anderen Messengern sind entweder Teile oder das gesamte System closed source, was dazu führt, dass du die Katze im Sack kaufst.

Apropos kaufen: Signal ist gratis. Open Whisper Systems hält sich mit Spenden und Subventionen über Wasser. Egal, wo diese Subventionen herkommen, sie ermöglichen es den Entwicklern abseits vom Profitgedanken ihr Produkt zu entwickeln. Sollte tatsächlich eine Backdoor oder eine andere Schwachstelle entdeckt werden, oder der Server von einer Three Letter Agency kompromittiert werden, so könnten die Entwickler einfach zusammenpacken und gut ist. So geschehen beim Verschlüsselungsprogramm TrueCrypt, das seit es als unsicher gilt, nicht mehr weiterentwickelt wird. Wenn also eine Three Letter Agency bei Open Whisper Systems anklopfen kommt, dann können die Entwickler um Moxie Marlinspike den Offiziellen guten Gewissens sagen, wo sie sich ihre Wünsche hinstecken können, ohne dass gleich ein millionenschweres Business fällt.

Ferner nutzt Signal Infrastruktur, die du sowieso schon besitzt. Du erhältst nicht noch einen Key oder noch eine ID, sondern deine Telefonnummer. Dies wird vor allem bei einem der besten Features Signals wichtig: SMS Fallback. Ein Beispiel:

Weil Signal daran gelegen ist, dass alle Signal verwenden, taucht bei mir auf dem Bildschirm eine Meldung auf, die mir die Option gibt, ein SMS an meine Freundin abzusetzen und sie zu Signal einzuladen. Selbst wenn sie sich nicht für Signal entscheidet, so weiss sie doch ein bisschen mehr über Encryption.

Du magst mit meiner Begründung nicht einverstanden sein und das ist okay. Weil dann hast du etwas getan, das ich allen Usern anrate: Du hast dir Gedanken über Encryption gemacht, Produkte verglichen und bewusst eine Entscheidung getroffen. Und das ist mehr als manch einer es tut. Trag dein Wissen, deine Neugierde und deine kritische Reflektion in die Welt hinaus. Hinterfrage alles, was dir auf dein Phone geladen wird und bleib sicher.

Journalist. Autor. Hacker. Ich bin Geschichtenerzähler und suche Grenzen, Geheimnisse und Tabus. Ich dokumentiere die Welt, schwarz auf weiss. Nicht, weil ich kann, sondern weil ich nicht anders kann.

Interessantes aus der Welt der Produkte, Blicke hinter die Kulissen von Herstellern und Portraits von interessanten Menschen.

Alle anzeigen