Krack: Dein WLAN ist unsicher. Jedes WLAN ist unsicher

Dein WLAN ist unsicher. Mein WLAN ist unsicher. Und es gibt wenig, das wir dagegen tun können. Eine Erklärung der Schwachstelle Krack.

Beginnen wir mit der Panikmache: Jedes WLAN, das mit WPA2 gesichert wird, ist unsicher. Das heisst, dass jedes WLAN, das mit dem Passwort gesichert ist, das im Volksmund «WLAN Passwort» genannt wird, unsicher ist. Also sprich: Jedes WLAN da draussen, auch deines in deiner Wohnung, ist betroffen.

Ein Angreifer kann dank der Krack-Attacke, jeden Traffic mitschneiden und Daten, die kabellos übertragen werden, auslesen.

Was ist Krack?

Krack steht für Key Reinstallation AttaCKs. Die Abkürzung ist recht schief gewählt, aber die Bedrohung ist höchst bedenklich. Es ist so eine der Sorte Bedrohungen, von denen ich finde, dass du zumindest wissen solltest, dass sie da draussen sind. Selbst wenn du als Privatperson wahrscheinlich nie Ziel dieses Angriffs werden wirst. Wenn du aber in einem Unternehmen arbeitest, dann hast du ein massives Problem und deine Woche ist wahrscheinlich grade nicht so lustig.

Denn das Hauptproblem an Krack ist, dass es keine Rolle spielt, welchen Router du zu Hause oder in der Firma hast. Denn die Exploits, auf denen die Kracks basieren, sind im WPA2-Protokoll zu finden, nicht in einer spezifischen Implementation oder einem spezifischen Gerät. Denn, egal welche Implementation du auf deinem Router hast, die Basis der Software basiert auf denselben Protokollen.

Also egal ob Netgear, Fritz oder Cisco: Dein Router ist gefährdet.

Du siehst also, warum ich meine, dass du das wissen solltest.

Wie funktioniert Krack?

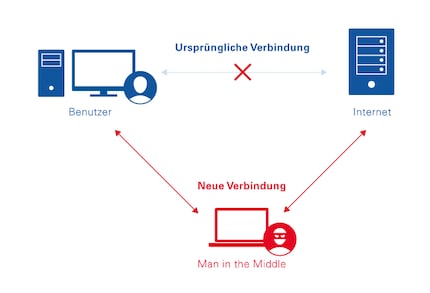

Krack ist in ihren Grundzügen eine Man-in-the-Middle-Attacke. Das heisst, dass sich ein Angreifer in die Verbindung zwischen dir und einer Website einklinkt.

In einer Man-in-the-Middle-Attacke wird der Traffic vom User zum Host über eine Dritte Stelle weitergeleitet. Dort wird sie mitgelesen.

Nur, dass hier WPA2 als Ziel genommen wird. Vereinfacht ausgedrückt funktioniert die Attacke so:

- Das Opfer verbindet sich mit einem WLAN wie gewohnt

- Der Angreifer klont das Netzwerk, mit dem das Opfer verbunden ist, auf einem anderen WiFi-Channel

So kann der Angreifer Handshake-Messages zwischen dem Gerät des Opfers und dem Netzwerk manipulieren.

- Das geklonte Netzwerk bietet dem Opfer auch Internet-Zugang an, strippt aber SSL heraus. SSL-Stripping funktioniert nicht bei allen Websites, aber bei einem grossen Teil

- Der Angreifer hat Wireshark laufen, mit dem er allen Traffic zwischen dem Opfer und dem geklonten Netz mitlesen kann

Wenn das Opfer sich also das nächste Mal mit dem WiFi verbindet, dann interferiert das geklonte Netz und fängt die Verbindung ab. So verbindet sich das Gerät des Opfers mit dem Netzwerk des Angreifers.

Jetzt kann der Angreifer die Key Reinstallation Attack ausführen, denn wenn er jetzt den Traffic mitliest, dann ist der nach wie vor mit dem WPA2-Key des Originalnetzes verschlüsselt. Genau hier liegt der Bug, der Mathy exploitet. Er sendet den Befehl, den Encryption Key des Netzes neu zu installieren. Weil der WPA2-Standard aber genau hier einen Fehler hat, werden Android und Linux nicht den echten geheimen Key installieren, sondern einen All-Zero Encryption Key, der natürlich extrem leicht gefälscht werden kann, weil er nur aus Nullen besteht.

Das Resultat: Das Opfer hat eine Internet-Verbindung via Netzwerk des Angreifers. Besagter Angreifer kann viel, wenn nicht gar alles, mitlesen, was das Opfer ins Internet überträgt.

Im Beispielvideo zeigt Schwachstellenfinder und Kryptograph Mathy Vanhoef, dass das nicht nur Hinterwald-Websites sind, sondern auch solche von Grosskonzernen wie der Datingplattform match.com. Im Video erklärt Mathy auch im technologischen Detail, wie die Attacke funktioniert.

Update: Für den Fall, dass das Video nicht funktioniert, probier den Direktlink

Da der Angreifer die Kontrolle über das Netz hat, kann er den Traffic mitschneiden. Da der Angreifer mittels einer zweiten Attacke, die er im selben Angriff ausführt, auch SSL aushebeln kann, kann er Daten im Klartext mitlesen. Darunter Login-Daten oder private Mitteilungen.

Oh mein Gott, wir werden alle sterben… oder?

In heillose Panik zu verfallen, ist aber falsch. Der Zürcher IT-Experte Stefan Friedli äussert sich dazu auf Twitter.

Don't get me wrong. Krack is a problem and we need to patch pretty much everything. But it's not a break-it-all vulnerability. – Stefan Friedli

Krack sei durchaus ein Problem, das gepatcht werden müsse, aber keines, das nun wirklich alles zerstört.

Dies kann daran liegen, dass der Angriffsvektor für Krack ziemlich klein und eng ist – in der Demo attackiert Mathy Vanhoef ein einzelnes Gerät, dessen MAC-Adresse er kennt – sondern auch, weil Hersteller bereits an Patches arbeiten, wenn sie diesen nicht bereits publiziert haben.

- Microsoft: Fixed

- Apple: Arbeitet dran

- Google: Arbeitet dran

- Cisco: Fixes teilweise ausgerollt

- Linux Debian: Fixed

- Linux Ubuntu: Fixed

- Netgear: Fixed

- Raspberry Pi Jesse: Fixed

- Raspberry Pi Stretch: Fixed

- Synology: Fixed

Also: Halte deine Software up to date und du solltest vor Krack geschützt sein.

Das Problem der Industrie

Bei grossen Netzwerken wie solchen in einem Unternehmen werden die Aufräum- und Patcharbeiten aber etwas länger andauern. Im Zeitalter des Internet of Things – also das Universum all der smarten Dinge in einem Haushalt – sind eine Vielzahl Fixes notwendig. Nach aktueller Update-Policy mancher Hersteller dürfte es wohl Geräte geben, über die vertrauliche Daten laufen, die nie einen Patch erhalten werden.

Ferner ist das Problem recht komplex. Nehmen wir Netgear als Beispiel. Der Hersteller von Netzwerkinfrastruktur stellt über 1200 Geräte her, die alle auf einen Angriffsvektor getestet werden müssen. Bei Verwundbarkeit muss der Hersteller nicht nur auf seiner Seite Fixes machen, und die sind lobenswerterweise schon für viele Geräte erhältlich, sondern auch die Hersteller seiner Chipsets anweisen, einen Patch zu coden.

Das kann so seine Weile dauern.

Bis dahin: Stay Safe.

Journalist. Autor. Hacker. Ich bin Geschichtenerzähler und suche Grenzen, Geheimnisse und Tabus. Ich dokumentiere die Welt, schwarz auf weiss. Nicht, weil ich kann, sondern weil ich nicht anders kann.

Interessantes aus der Welt der Produkte, Blicke hinter die Kulissen von Herstellern und Portraits von interessanten Menschen.

Alle anzeigen